Para más información: imation-group.blogspot.com

————————————————————————————————————————————————————

MATERIALES

- Un CD en blanco- Un sistema operativo de Linux (back track 5 R1) os lo podéis descargar desde la página oficial:

http://www.backtrack-linux.org/downloads/

- Un programa gratuito llamado imgburn (enlace de página oficial)

http://www.imgburn.com/index.php?act=download

- Una tarjeta wifi compatible con backtrack4

http://aircrack-ng.org/doku.php?id=compatibility_drivers#usb

\\nota

- El enlace muestra información hacia bactrack4, no backtrack5 R1, que es mucho mas tolerante con los drivers, por experiencia personal, me funcionaron todas las tarjetas wifi que tuve.

- Podéis arrancar desde cualquier sistema aunque sea desde un pen-drive pero puse esta opción porque me parece la mas sencilla, solo con tener la suite Aircrack-ng, ya os vale:

apt-get install aircrack-ng

—————————————————————————————

(haré entrada sobre BIOS)

——

GRAVANDO EL CD DE ARRANQUE

Al iniciar el img-burnSaldrá un menú donde se pueden hacer varias cosas pero lo que nos interesa es la primera opción (write image file to disc) “grabar archivo de imagen a disco”

Clicamos, y arriba dice (please select a file…) “por favor selecciona un archivo” encontraras un icono en forma de carpeta y un símbolo (+) en verde, seleccionar el archivo ISO, se introduce el CD y pinchar en este icono:

El programa empezara a grabar el CD de arranque, cuando termine se reinicia el PC con el CD de arranque dentro del lector de CD.

si el PC arranca desde el CD perfecto, en el caso de que arranque normalmente debemos configurar la BIOS

CONFIGURACIÓN DE LA BIOS

Existen muchos tipos de BIOS así que lo único que os puedo aportar no va a ser mucho deberíais ir a la página oficial del fabricante de vuestro PC y bajaros el manual de la placa base para saber configurarlapero si queréis probar suerte….

Cuando inicia el ordenador lo primero que aparece, es una pantalla en negro, es ahí donde la BIOS chequea los componentes del PC para comprobar que puede arrancar perfectamente y os tiene que poner algo así como que presiones F2, F12, F8, F9…

Deberíais encontrar alguna pestaña donde ponga “Boot o Settings Boot o algo parecido”

si os aparece una lista donde ponga el orden de arranque: disco duro, CD-ROM, USB… pues se tendría que deja el CD-ROM en la parte de arriba, dándole a la tecla espaciadora normalmente o simplemente seleccionando la opción CD-ROM Drive.

PRIMEROS PASOS EN AIRCRACK-NG

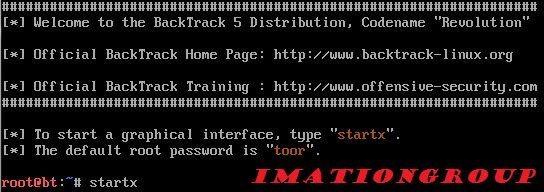

Nos aparecerá un menú para escoger la resolución entre otras cosas, escogemos la primera, y si tenéis fallos pues la que pone “Tex mode” una vez con el sistema operativo funcionando en vuestro PC os aparecerá una ventana donde se carga el S.O hasta que pare de cargar.-Teclear el comando startx para iniciar el modo gráfico el S.O. y aparecerá un escritorio

Una vez salga el escritorio:

Abrir una Shell.

CONFIGURANDO INTERFAZ CON AIRMON-NG

——————————————————————-

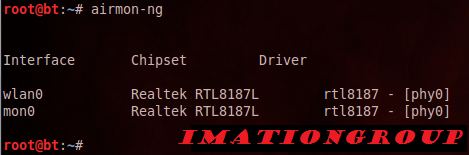

el primer comando “airmon-ng”es un comando utilizado para ver las interfaces de red.

Si tu tarjeta es compatible en principio aparecerá en esta lista con su driver especificado y su chipset.

Bien,

Una interfaz es un nombre que se utiliza para denominar a una tarjeta de red con una configuración específica, por ejemplo la podemos configurar en modo monitor

el comando es el siguiente:

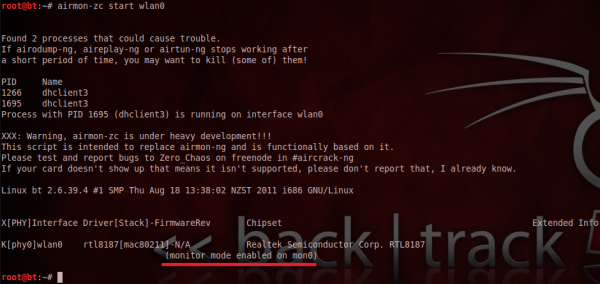

- airmon-zc start (interfaz)

En mi caso es wlan0

- Explicación:

el modo promiscuo o monitor nos permite recoger todo el trafico que esta pasando por el medio de transmisión, si está en modo monitor solo capturara el trafico dedicado a esa tarjeta de red,

esto se sabe porque un paquete de datos se compone de varias tramas, una de ellas es la cabecera donde especifica entre otros, la dirección MAC y puerto de destino y origen.

Si un paquete tiene la MAC de destino xx:xx:xx:xx:xx:11 y nuestra MAC es la xx:xx:xx:xx:xx:22 la tarjeta lo interceptara, leerá la cabecera y lo desechara, pero lo que nos interesa es interceptar el paquete, guardarlo y luego analizarlo.

Lo más importante de este paso es que tiene que salir (MONITOR MODE ENABLED ON “interfaz nueva”)

Después para comprobar que nos creó la otra interfaz en modo monitor ejecutamos airmon-ng

OK, efectivamente ha creado una nueva interfaz, cogiendo la configuración de la tarjeta wifi con interfaz wlan0, pero como se acaba de poner en modo monitor, ha creado otro nombre para poder diferenciar entre interfaces (fijémonos que el chipset y el driver son los mismos..)

ESNIFANDO PAQUETES CON AIRODUMP-NG

—————————————————————-

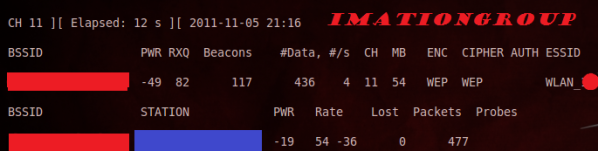

Ahora ejecutamos el programa “airodump-ng”, que es un escáner de redes inalámbricasel comando se ejecuta seguido de la interfaz en modo monitor.

Con este programa se obtendrán datos muy interesantes,

por lo tanto ejecutamos “airodump-ng mon0″

La red que se usara en esta práctica será la WLAN_X,

Los motivos por los cuales es la más indicada y fácil son los siguientes:

- El cifrado es WEP, el más fácil y antiguo para auditar redes inalámbricas

- Hay un cliente asociado correctamente el BSSID

- Se pude ver claramente que está generando paquetes, ya hay 4 paquetes asociados a WLAN_X y el cliente que los está generando ha emitido 1 paquete

Definiciones de esto:

Cliente asociado: es un PC que esta por lo menos reconocido por esa red,

En una red WIFI, en local hay 3 estados en los que un PC puede estar: no asociado, asociado y asociado y autenticado, os dejo un diagrama para entender el proceso, desde que un cliente quiere conectarse a una red, hasta que está conectado:

Esto quiere decir que,

- Un cliente se pude autenticar pero no puede estar asociado (1º paso para asociarse)

- Un cliente se puede asociar despues de estar autenticado ( forma correcta de logearse)

- Un cliente se pude disociar una vez asociado, pero seguir autenticado (denegación de servicio)

- Un cliente se puede desautenticar despues de estar autenticado y asociado (denegación de servicio)

- Un cliente se puede disociar y despues des-autenticar una vez asociado y autenticado (denegación de servicio)

autenticarse:

cuando algo se autentica en un sistema, quiere decir que le da los datos al sistema y el sistema los comprueva si no hay ningun fallo en esa autenticación, pongamos el ejemplo de un restaurante con las mesas reservadas, primero los clientes se autentican para hacer la reserva y despues cuando estan comiendo se asocian.

asociarse:

una aosociación en nuestro caso, se produce cuando el router o punto de acceso comprueva si esa MAC esta permitida y si ha puesto la contraseña correcta entre otras cosas

conclusion: si un cliente no se asocia no se puede conectar a internet, pero si puede autenticarse

———————————————————————————–

Es importante conocer varios conceptos:

BSSID: es la mac del punto de acceso o router

PWD: es la potencia de la señal

BEACONS: son una parte de los paquetes

DATA: son paquetes donde están los IVS

#/s: son los DATA por segundo capturados

CH: channel o canal wifi por el que se emite

MB: velocidad soportada

ENC: es el tipo de encriptación

AUTH: especifica el cifrado de la encriptación

ESSID: es el nombre de la red

3.1

Para empezar a capturar paquetes con el programa airodump-ng, utilizaremos este comando

airodump-ng -c(canal) –bssid (la mac del router) -w (el nombre del fichero donde se guardaran los paqutes entre otras cosas) (interfaz)

Airodump nos empezara a capturar paquetes:

en la imagen de anterior podemos apreciar que existe un cliente asociado (RECUADRO AZUL) a una MAC o AP (RECUADRO ROJO) y esta generando paquetes.

explicación:

un cliente asociado es un cliente conectado a la red y que ademas esta autenticado, se pueden apreciar donde pone STATION y BSSID en la parte de abajo, esto es muy importante ya que se podrá inyectar paquetes a ese cliente y así no tener que autenticarnos nosotros por medio de otros ataques,que ya veremos en otro momento pero al que le pique la curiosidad puede visitar este enlace que es muy interesante:

http://bitzero-lm.blogspot.com/2009/01/tutorial-aireplay-ng.html

Donde pone “pakets”, son los paquetes que esta generando ese cliente.

En “station” es la mac del cliente

BSSID es la mac del router a la que esta asociado o autenticado ese cliente.

si sale algo así como “length” puede ser que este ocultando su asociación y airodump tardara mas en destapar al cliente, o puede ser que sea una red que genera por ejemplo un teléfono móvil con wifi activado o otra antena que no este conectada a ningún router.

Los “proves” no son gente sin dinero… son los bssid guardados a los que esa tarjeta se conectó.

Lost son los paquetes perdidos que genera el cliente, esto se da cuando no se tiene la cobertura suficiente.

INYECTANDO PAQUETES CON AIREPLAY-NG

——————————————————————

la siguiente acción (en caso de que exista algún cliente asociado) sera inyectar paquetes al cliente para acelerar el proceso considerablemente, abrimos otra consola e introducimos este comando.aireplay-ng -3 -b (mac del router) -h (mac del cliente) (interfaz)

explicación del comando:

aireplay-ng = arranca el programa aireplay-ng

-3 = ejecútalo con el ataque 3

-b = al siguiente BSSID

-h = que tiene el siguiente cliente

interfaz = especifica por que interfaz quieres que lo ejecute.

aquí veremos como inyecta paquetes (es muy importante que tenga ARP y ACK,solo con ACK no se puede inyectar) ya veremos mas adelante otros ataques para conseguir ARPs.

Esto es lo que pasa cuando consigue ARP + ACK:

esta es la imagen iremos a la consola nº1 (para verificar que realmente estamos inyectando).

vemos como el numero de paquetes recogidos crece exporencialmente.

tanto el los que recogemos como los que genera el cliente conectado gracias a nosotros.

Cambios importantes:

Ha crecido en numero de paquetes que el router ha recogido

Ha crecido el numero de paquetes que re coge por segundo #/s

Ha cracido en numero de packets que envía el cliente al AP o STATION

Ha crecido en numero de paqutes perdidos (LOST) que el cliente envía pero no recibe correctamente el AP o STATION, esto se debe a la escasa cobertura, calidad y potencia de la señal.

CRACKEANDO CONTRASEÑAS CON AIRCRACK-NG

———————————————————————–

si todo va bien ejecutamos el programa aircrack-ng en otra consola: aircrack-ng (nombre del fichero+-01.cap)

ejemplo:

si yo le pongo al fichero de los paquetes el nombre (imationgroup) pues entonces tengo que ejecutar aircrack-ng imationgroup-01.cap

si tenéis dudas podéis mirar en /root o probar con la opción de auto completar con la tecla TAB

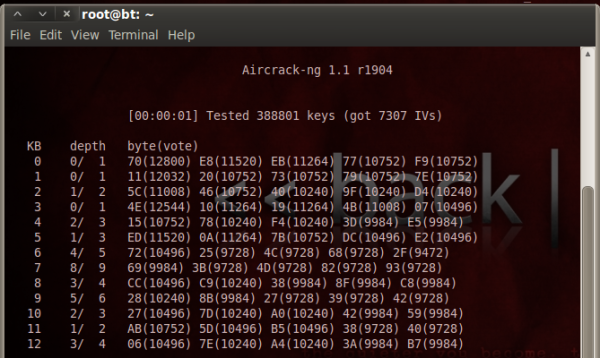

enpezara con el proceso de desncriptado:

explicación:

cuando ejecutas airodump para capturar paquetes,le tienes que indicar el nombre de la carpeta, pero airodump no solo guarda un fichero de captura (.cap) si no que guarda otros datos en otros ficheros para separarlos, por eso nos crea varios, pero a nosotros nos interesa en concreto el (.cap) que es el fichero donde se recogen los paquetes para desencriptar la contraseña

una vez echo esto queda un poco de paciencia (no mucha si estáis inyectando paquetes) y os aparecerá en aircrack algo así como (KEY FOUND) “clave encontrada”

si no se han recogido los paquetes suficientes pondrá algo como “Failed, nex try whit x paquetes”

eso quiere decir que el proceso de desencriptacion ha fallado, y que como Aircrack esta programado para ser una herramienta automática, pues esperará a que Airodump recoja mas paquetes para probar otra vez.

y al fin aquí esta nuestra contraseña.

primero estará en hexadecimal y luego es ASCII (valen las 2 pero la que esta en hexadecimal se pondrá sin los 2 puntos que separan cada 2 digitos) y si quieren un combersor aquí os lo dejo:

http://www.seguridadwireless.net/php/conversor-universal-wireless.php

—————————————————————————–

TUTORIAL ECHO POR WIRESHOK ”IMATIONGRUOP”

Fuente:http://securewireless.wordpress.com/2011/10/25/clave-wifi-cifrado-wep/

hey! jajaj k wapo el tuto...

ResponderEliminarsaludos compañero!

igual te interesa:

imation-group.blogspot.com